Czy Cellebrite UFED Cloud to narzędzie do inwigilacji?

Spróbujmy przy pomocy OSINT-u i publicznie dostępnych informacji sprawdzić jakie możliwości posiada ten program.

Opublikowano 13.01.2023 13:17

W mediach czytamy:

Dużo ciekawsze są jednak subskrypcje na UFED Cloud Analyzer, UFED PREMIUM oraz oprogramowanie Cellebrite Inspector. Ten pierwszy umożliwia służbom "odczyt danych przechowywanych w chmurze" przez użytkownika z ponad 50 źródeł, między innymi z Facebooka, Twittera, Gmaila, Google Drive, Dropboxa, Instagrama, Vkontakte czy WhatsAppa.

https://tvn24.pl/polska/policja-znowu-kupuje-cellebrite-czym-jest-ta-izraelska-technologia-szpiegowska-6624777

Nie jestem ekspertem od informatyki śledczej oraz nigdy nie korzystałem z tego programu. Spróbujmy jednak przy pomocy OSINT-u i publicznie dostępnych informacji sprawdzić jakie możliwości posiada ten program.

Na stronie głównej firmy znajdujemy link do ich kanału YouTube.

A tam film iOS 15 Cloud Extractions in Cellebrite UFED.

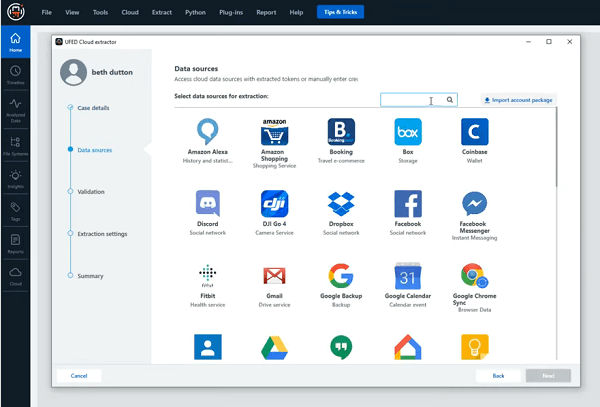

W 33 sekundzie widzimy listę źródeł, z których możemy pozyskać dane.

Ale warto zwrócić uwagę na napis u samej góry:

Access cloud data sources with extracted tokens or manually enter credentials

Dla osób nieznajacych języka angielskiego:

Uzyskaj dostęp do źródeł danych w chmurze za pomocą wyodrębnionych tokenów lub ręcznie wprowadź poświadczenia

Czyli owszem możesz pozyskać dane z chmury - o ile znasz login i hasło osoby, której dane chcesz zobaczyć.

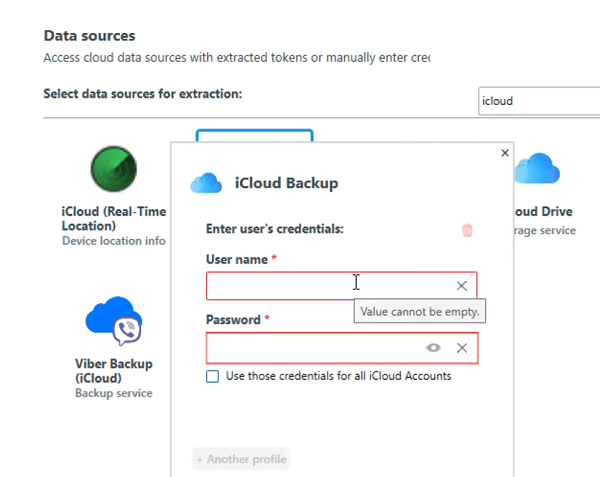

Potwierdza to screen z 48 sekundy gdzie po wybraniu opcji iCloud Backup wyświetla się prośba o login i hasło.

No dobrze, może to tylko odosobniony przypadek i inne chmury nie potrzebują tych danych? Sprawdźmy kolejny film Access Google Takeout with UFED Cloud Analyzer.

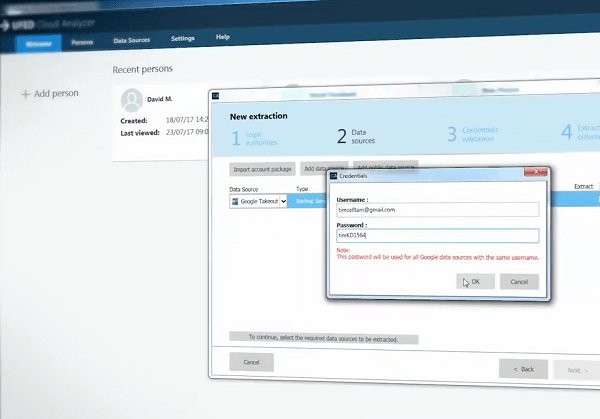

Ponownie 33 sekunda nagrania. Wybrano opcję Google Takeout i znowu wyświetla się komunikat z prośbą o wpisanie loginu i hasła.

Albo jeszcze inne źródło - informacja prasowa z 2016 roku:

The examiner can gain access to the Google Account passwords sync service by utilizing known user Google Account credentials, or cloud login information extracted from the mobile device.

W skrócie: "aplikacja pozwala na odczytanie haseł zapisanych w menadżerze haseł Google - o ile znasz login i hasło użytkownika do jego konta."

Jeśli znasz te dane to równie dobrze możesz zalogować się na konto Google danej osoby i sprawdzić zapisane hasła na podstronie menadżera haseł.

I jeszcze cytat z ulotki producenta:

UFED Cloud removes the dependency on service providers by enabling access to data sources using tokens extractedfrom a mobile device or computer, cutting weeks to minutes. Collecting forensically sound, consent-based data is nowpossible without the need to seize a physical device by using a user’s credentials.

I kolejny cytat z webinaru Cellebrite UFED Cloud: Private and Public Extractions (około 16:15).

For the private extraction you don't need an avatar. But you do need user credentials.

Nie wierzcie we wszystko co przeczytacie w Internecie. Zachęcam do samodzielnej weryfikacji informacji. Obecnie roi się od dezinformacji i clickbaitów. A OSINT to fascynująca dziedzina. Umiejętność poszukiwania informacji w Google na pewno przyda Ci się w życiu prywatnym i zawodowym.

Pamiętaj, że działamy tutaj na publicznie dostepnych informacjach. Jeśli firma oferuje jakieś tajne/dodatkowe usługi/programy organom ścigania o zwiększonych możliwościach to raczej się o nich nie dowiemy.